Operación del sistema

Operación básica

Esta sección presenta principalmente las operaciones básicas del sistema de monitoreo correccional comunitario. Las operaciones comunes de los usuarios son: iniciar sesión, cambiar contraseña, personalizar grupo y salir.

Sistema de inicio de sesión

Iniciar sesión con usuario y contraseña

§ Haga clic en el botón de inicio de sesión en el lado derecho de la interfaz de inicio de sesión del sistema para expandir la ventana de inicio de sesión.

§ El usuario debe ingresar el nombre de usuario correcto y la contraseña correspondiente, y luego hacer clic en el botón de inicio de sesión para iniciar sesión en el sistema de corrección de la comunidad (el nombre de usuario y la contraseña inicial serán asignados por el administrador del sistema);

Aviso: si ingresa el error, el sistema le preguntará 'el nombre de usuario o la contraseña son incorrectos', puede pedirle al administrador que restablezca la contraseña;

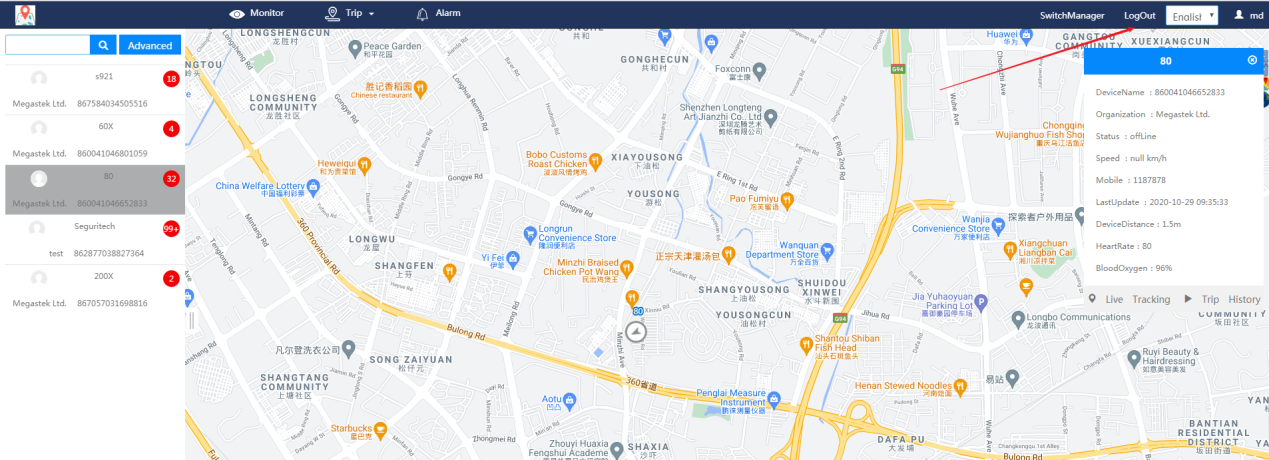

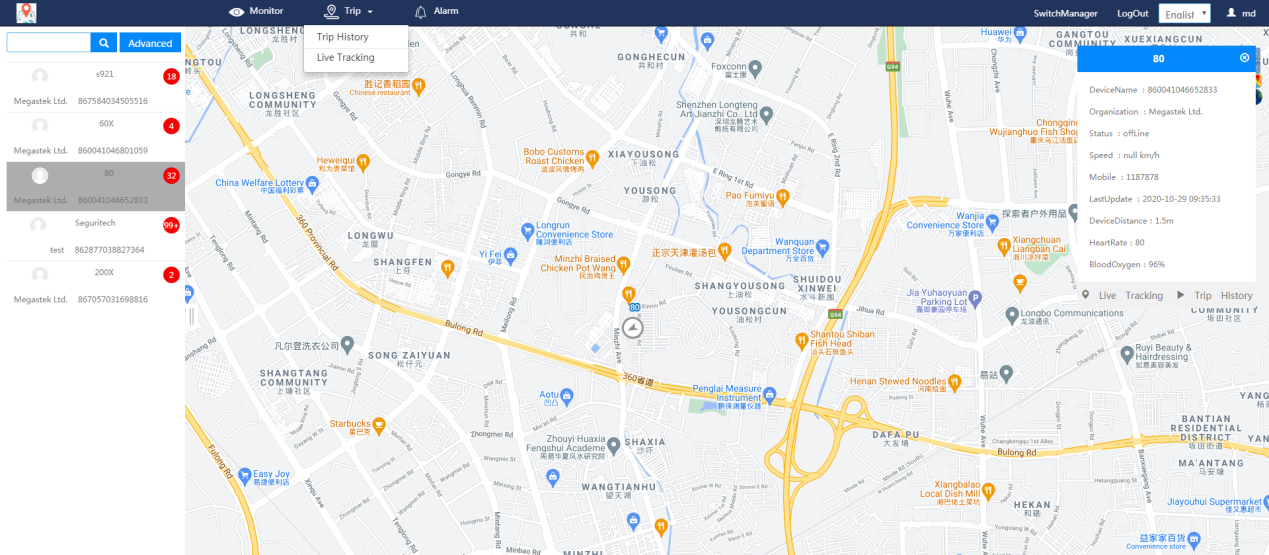

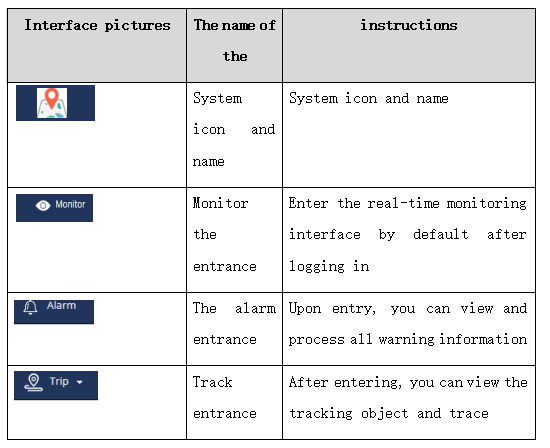

2.1.2 Diseño de la página de inicio

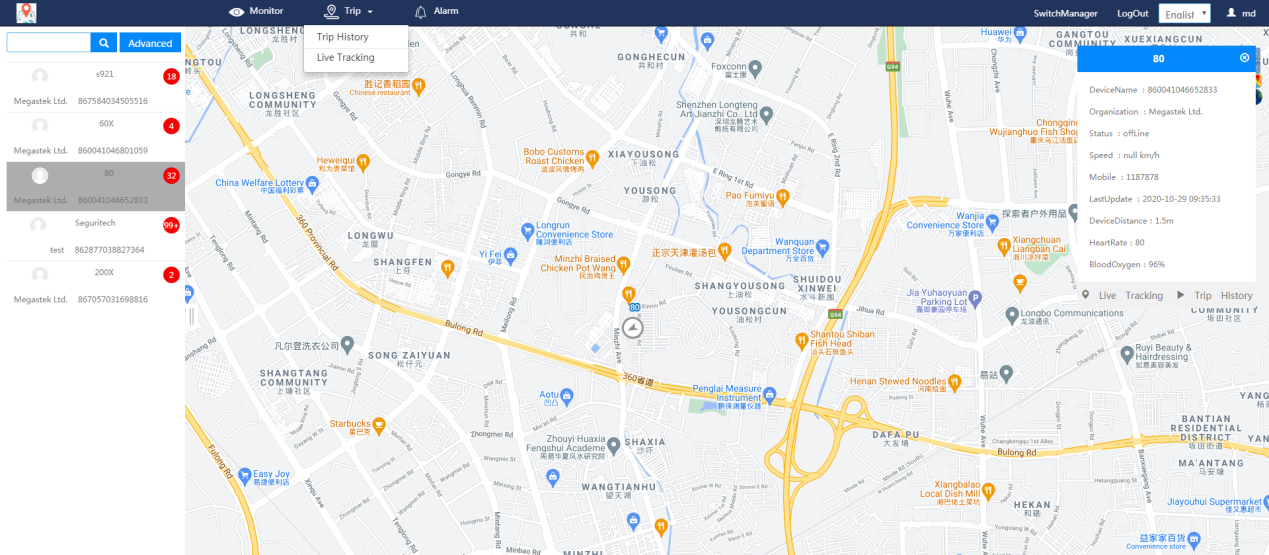

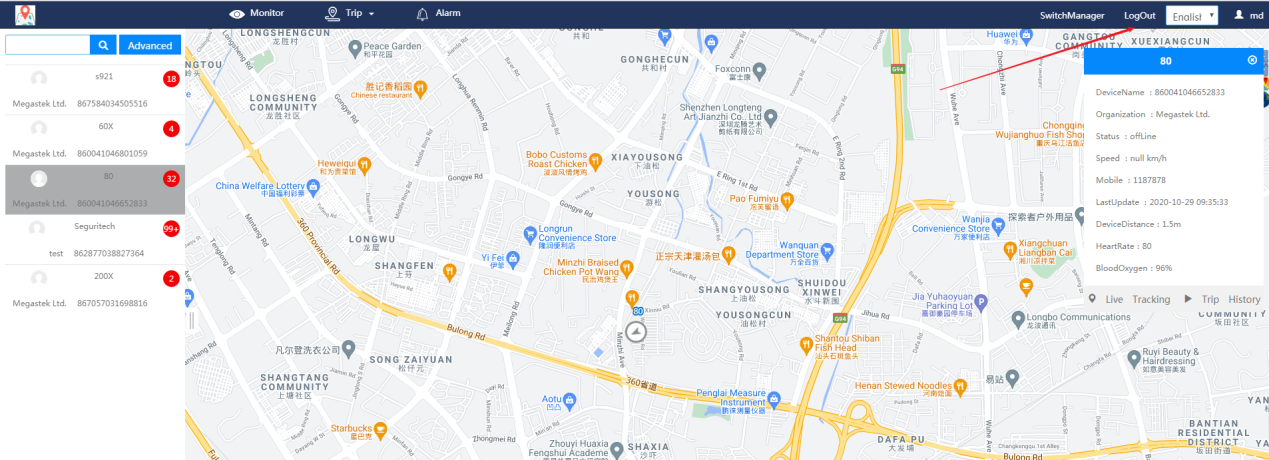

Cuando el usuario inicia sesión correctamente, la interfaz de la página de inicio se muestra de la siguiente manera:

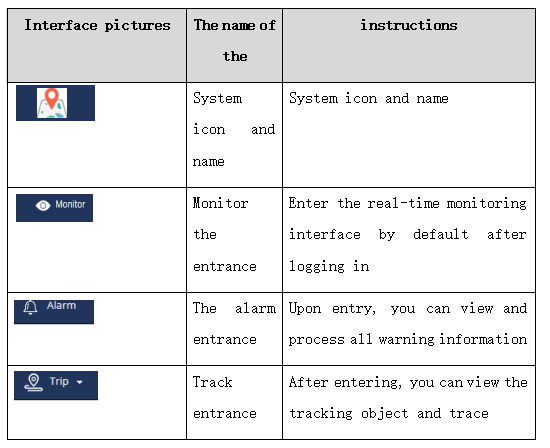

El diseño de la interfaz de la página de inicio se explica en la siguiente tabla:

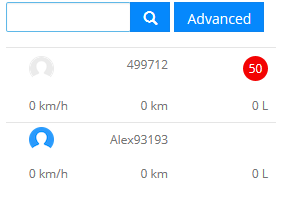

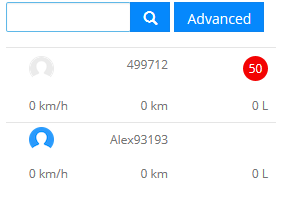

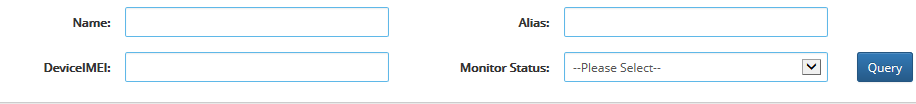

Consulta avanzada, ingrese el nombre de usuario y haga clic para consultar el estado del usuario

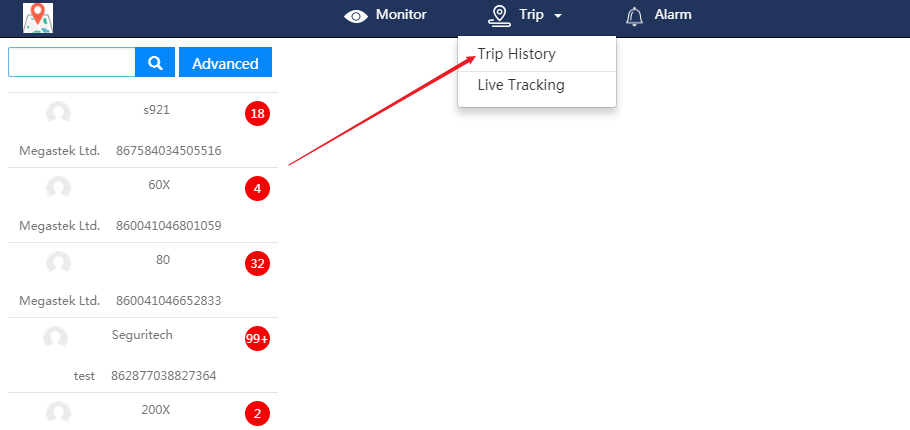

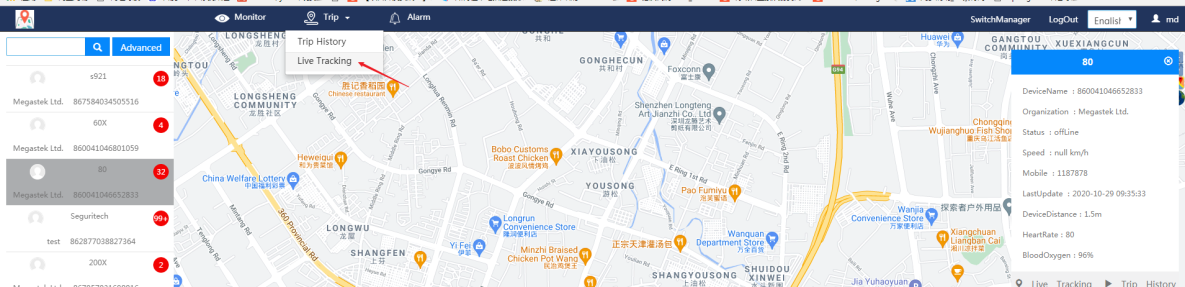

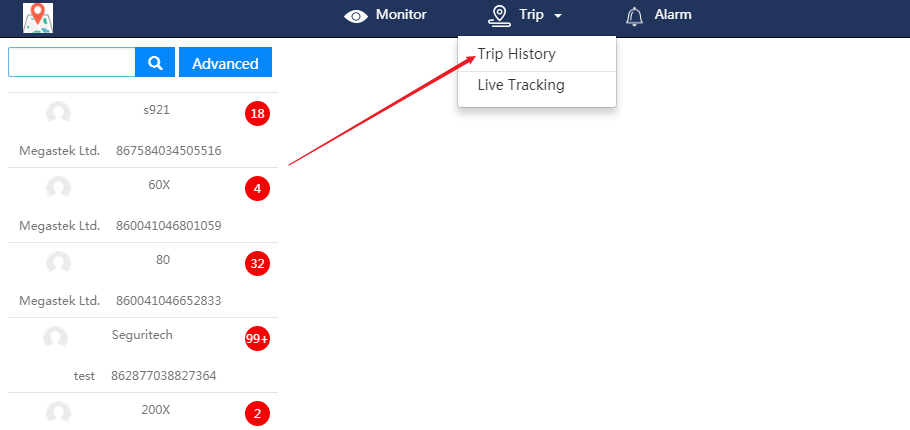

Reproducción de pistas y seguimiento en tiempo real

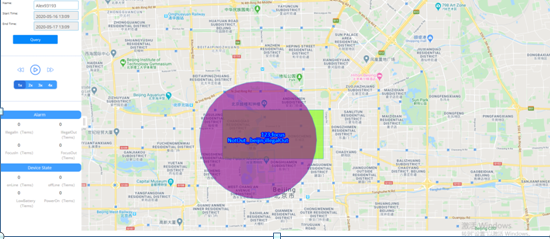

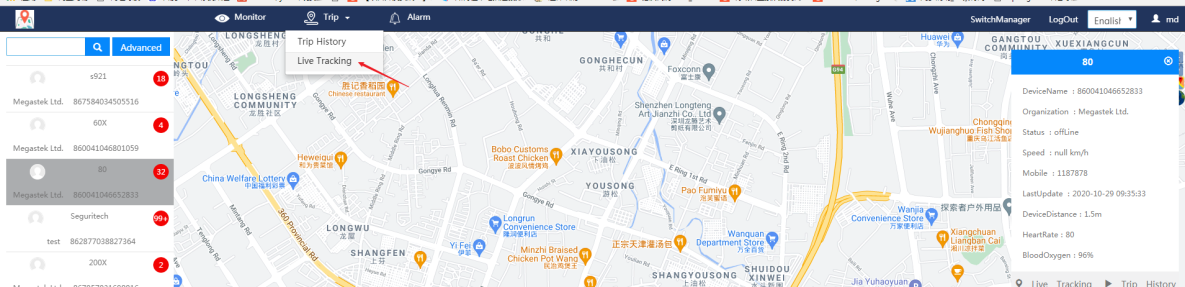

Haga clic para ingresar a la reproducción de la pista como se muestra a continuación.

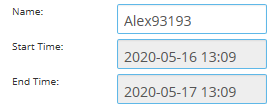

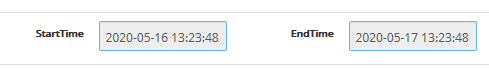

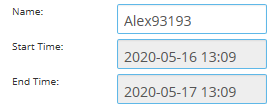

Ingrese el nombre de usuario para ver, puede elegir ver la hora

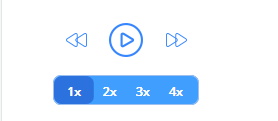

Reproducción 1-4 veces más rápida

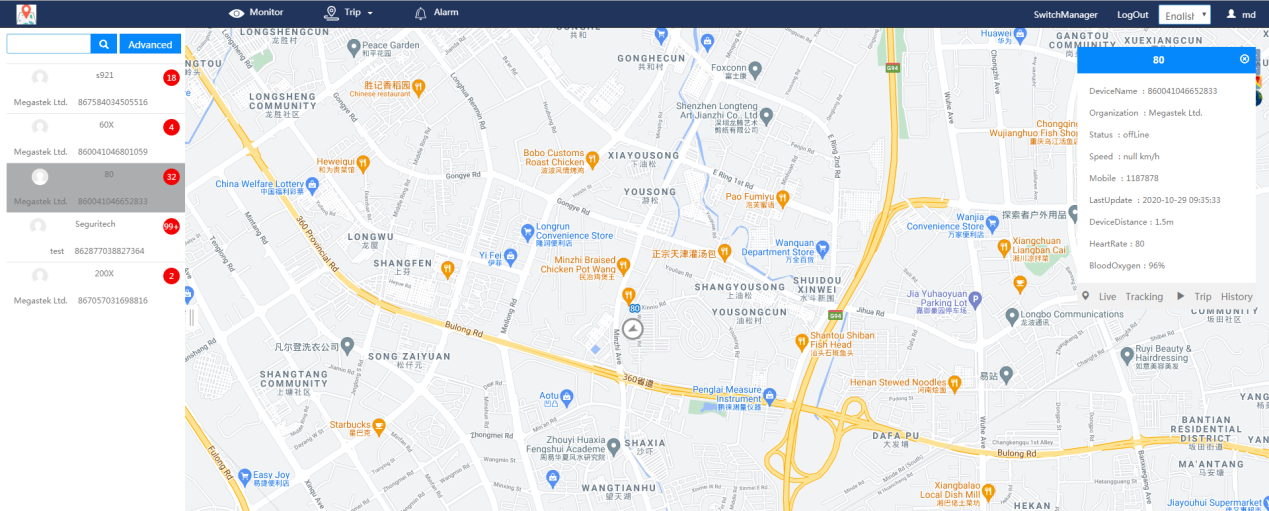

Haga clic para ingresar al seguimiento en tiempo real

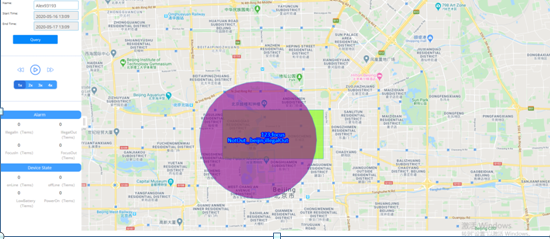

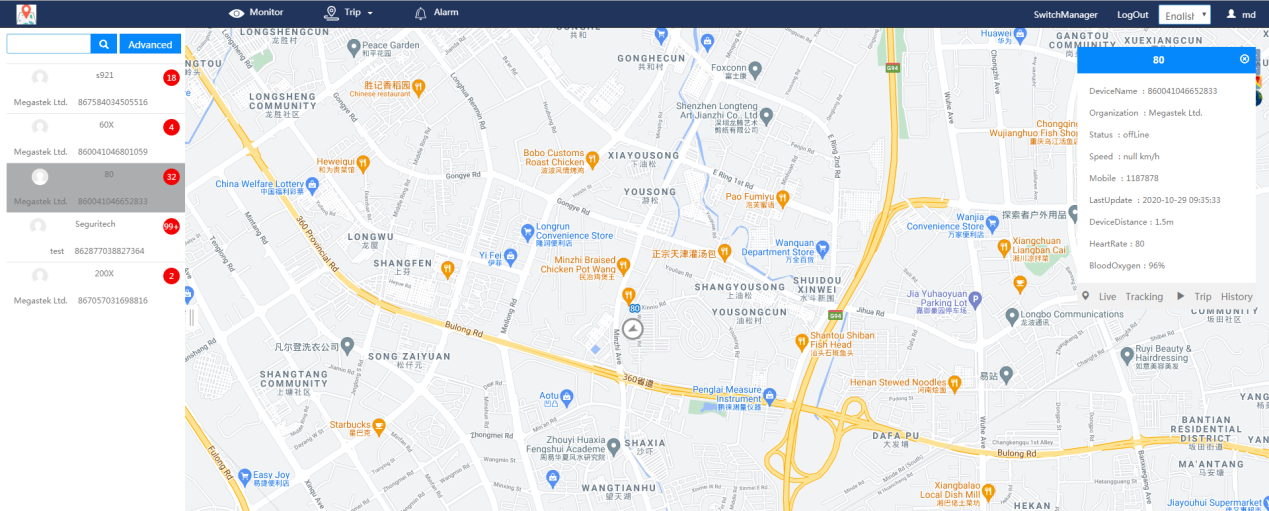

Ingrese a la página como se muestra a continuación

Introduzca un nombre de usuario para ver el objeto de seguimiento

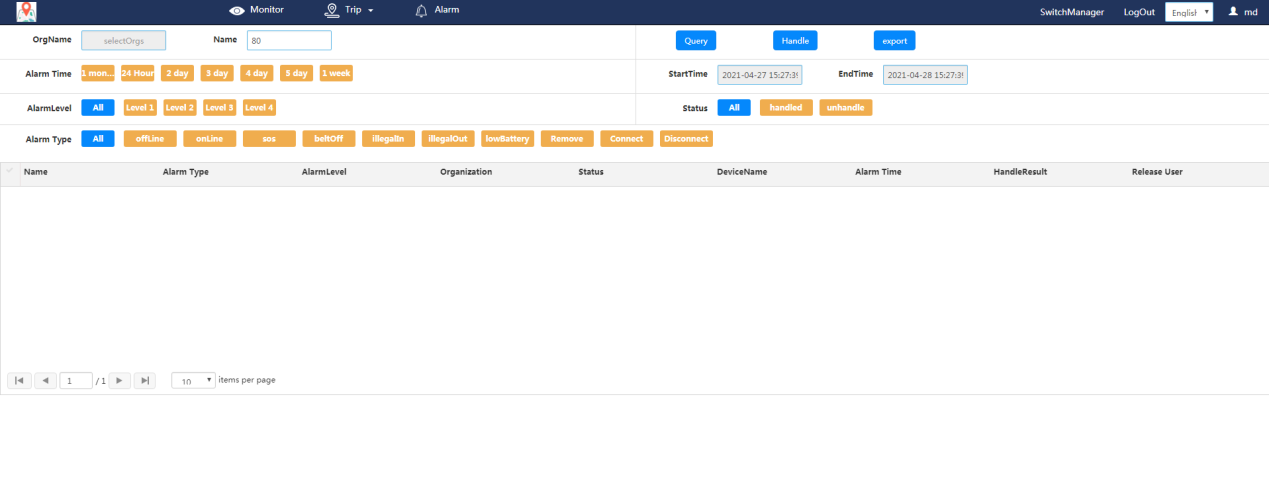

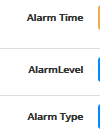

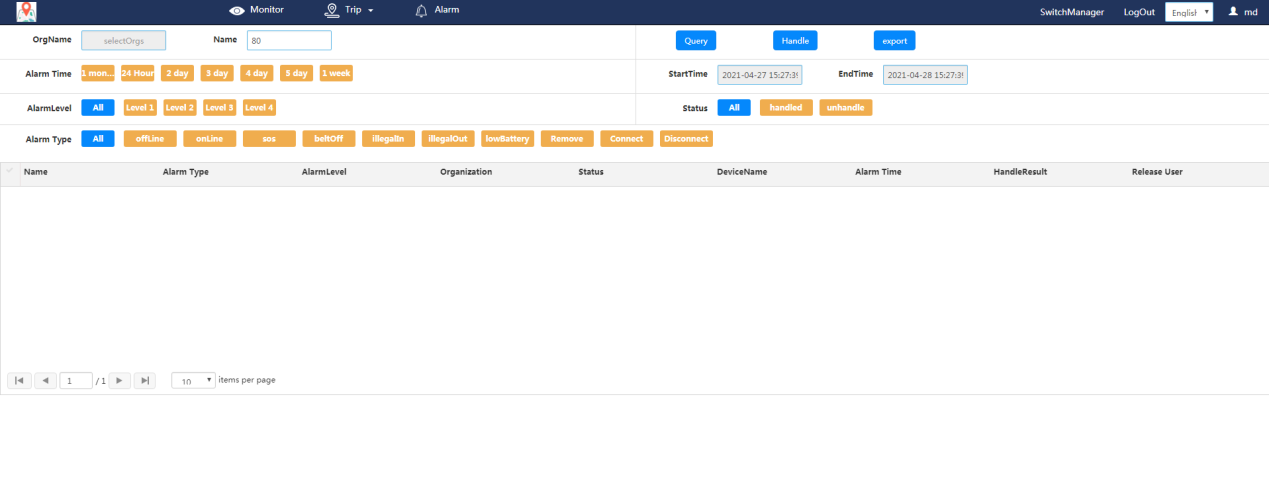

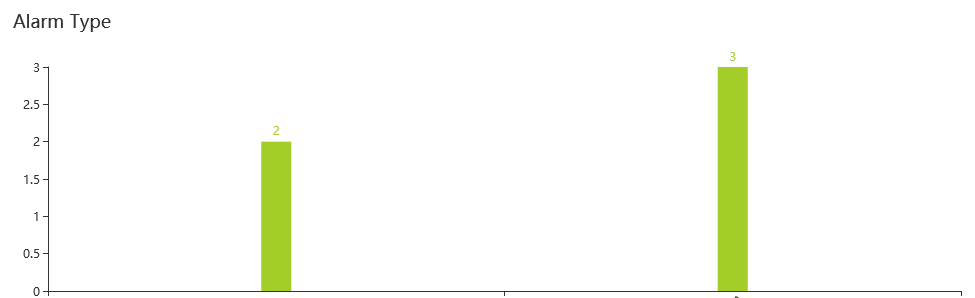

Detalles de la alarma

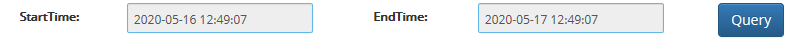

Haga clic para ingresar los detalles de la advertencia como se muestra a continuación

Puede ver la hora de la alarma, el nivel de alarma y el tipo de alarma.

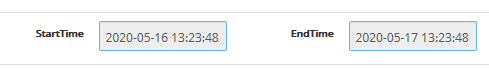

Verificar después del procesamiento de la consulta

El tiempo de consulta es opcional.

El estado de alarma se puede gestionar por sí solo

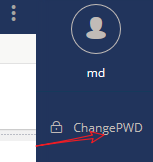

cambiar la contraseña

Haga clic en el nombre de usuario y haga clic en el botón 'cambiar contraseña'. El usuario puede ingresar la contraseña original y la nueva contraseña en la ventana de cambio de nueva contraseña y luego hacer clic en el botón 'confirmar' para cambiar la contraseña.

Finalizar la sesión

Seleccione cerrar sesión para cerrar sesión.

El fin de la gestión

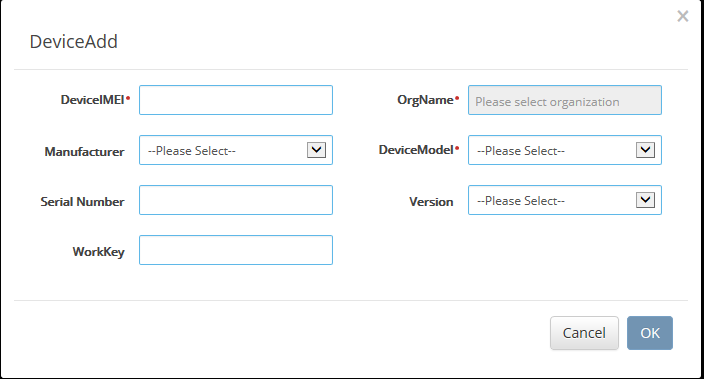

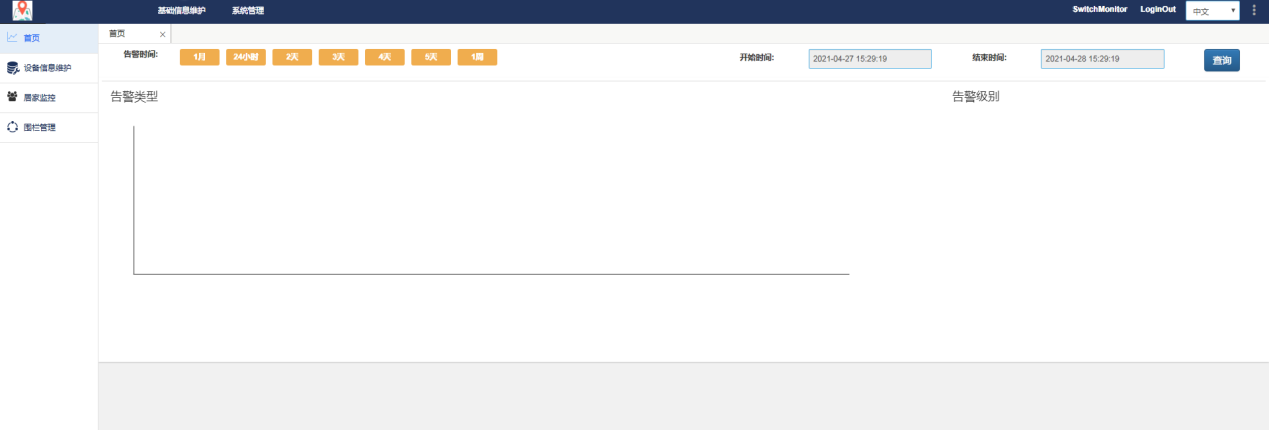

La administración en segundo plano se divide en dos módulos: mantenimiento de información básica y administración del sistema.  .

.

Después de iniciar sesión en el sistema, el usuario hace clic en el botón a la izquierda del avatar del usuario para ingresar a la administración en segundo plano.  .

.

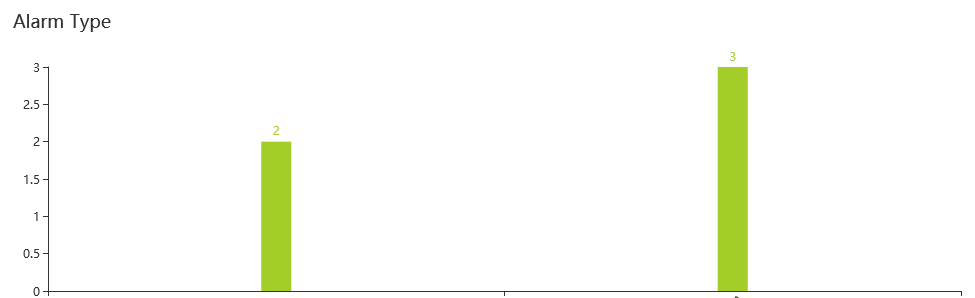

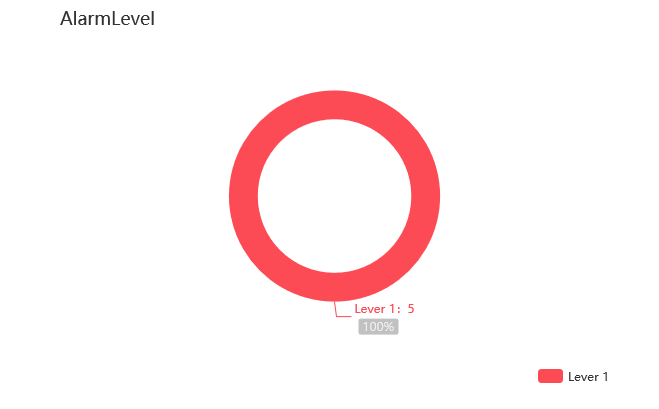

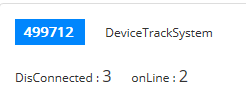

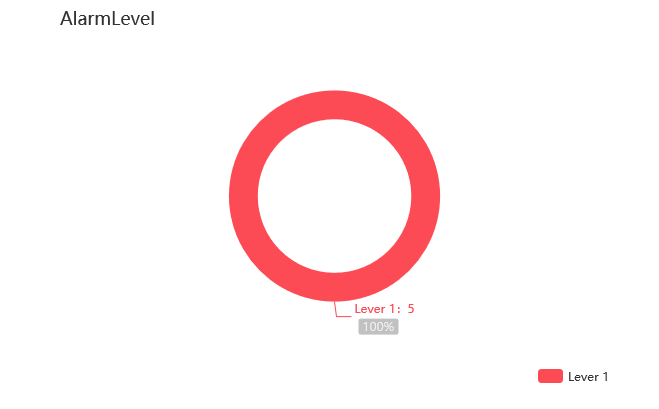

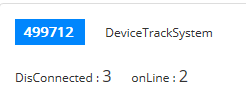

estadístico

Cuando el usuario ingresa a la administración en segundo plano, la página de inicio predeterminada son las estadísticas. El usuario del sistema puede realizar estadísticas básicas sobre los datos a través de este módulo, que se divide en tres partes: nivel de alarma, tipo de alarma y usuario en línea.

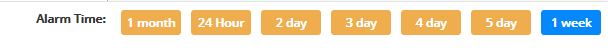

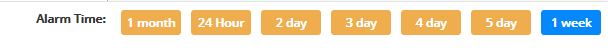

Seleccionar tiempo de visualización

Consulta el tiempo pasado

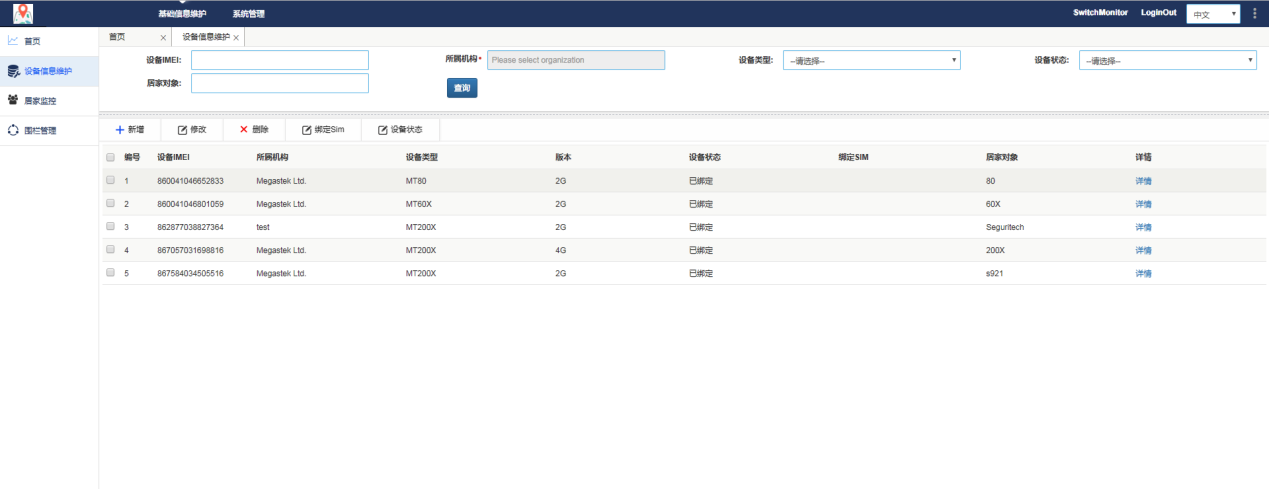

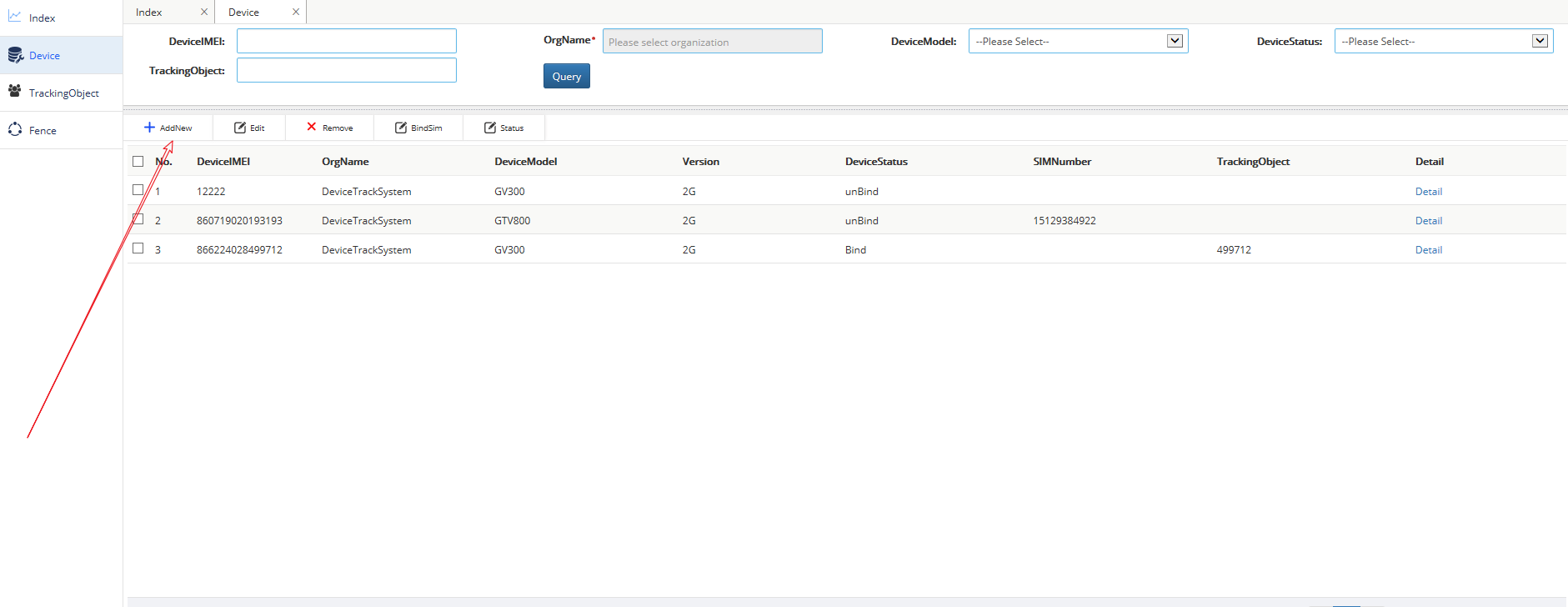

gestión

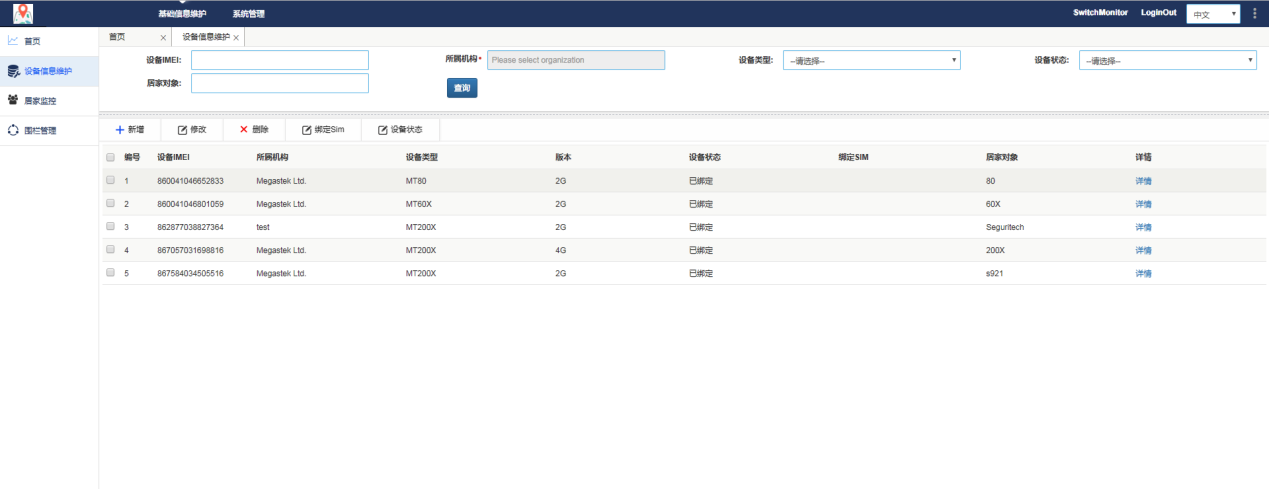

Haga clic en el botón de administración en la barra de menú de la izquierda para expandir la lista de administración. Desde esta lista, puede administrar los objetos, dispositivos y cercas de monitoreo.

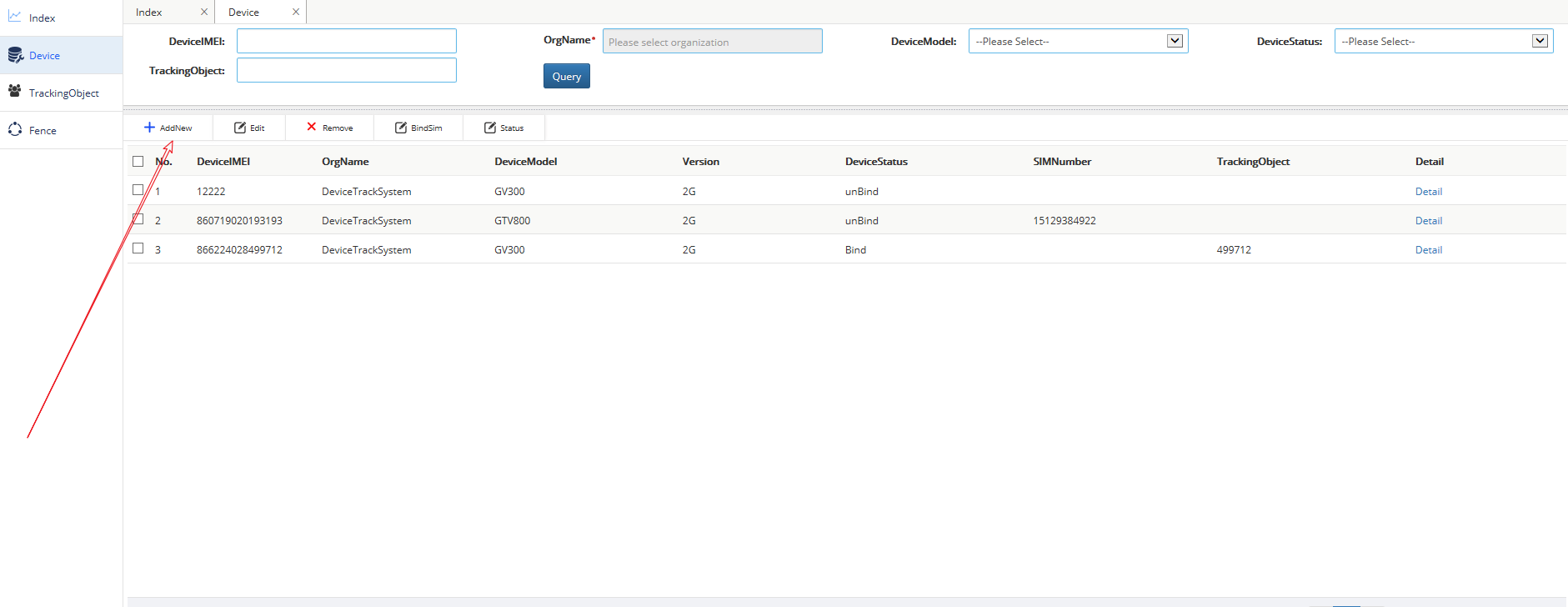

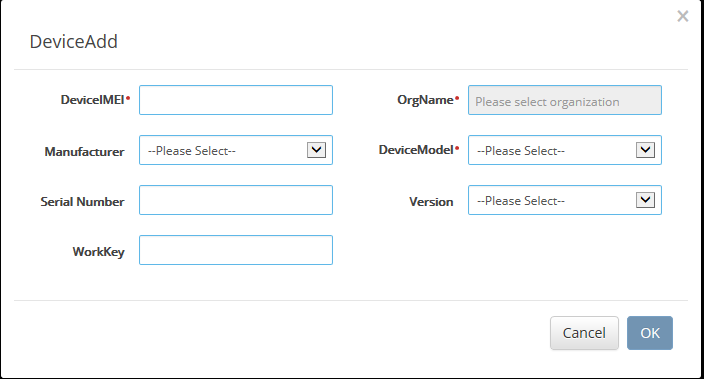

nuevo

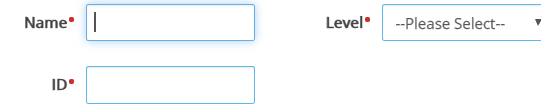

Cuando tenga nueva información del dispositivo para agregar al sistema, puede hacer clic en

Cada elemento va seguido de un elemento * rojo;

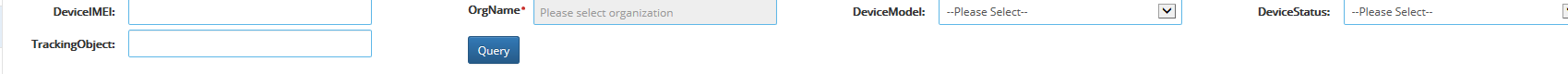

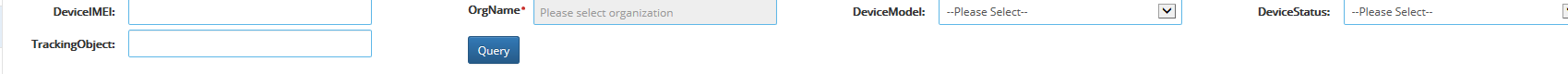

Botón para modificar la información del dispositivo, eliminar la información del dispositivo, verificar la eliminación, vincular la tarjeta SIM y ver el estado del dispositivo. Función de consulta avanzada. Se puede consultar directamente el nombre del dispositivo de entrada.

Botón para modificar la información del dispositivo, eliminar la información del dispositivo, verificar la eliminación, vincular la tarjeta SIM y ver el estado del dispositivo. Función de consulta avanzada. Se puede consultar directamente el nombre del dispositivo de entrada.

Supervisar el mantenimiento de objetos.

Haga clic para ver

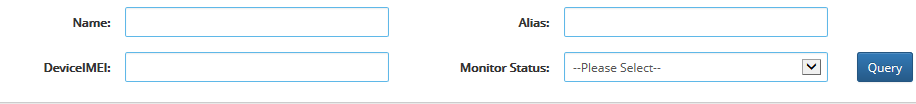

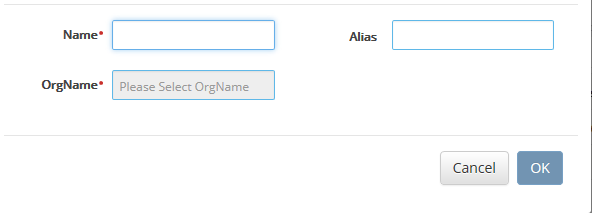

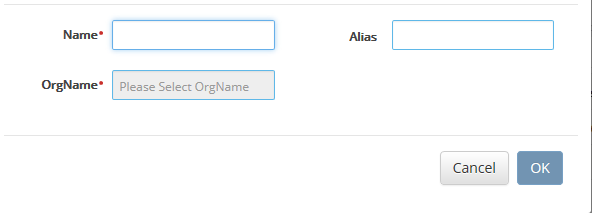

Función de consulta avanzada, ingrese el nombre del objeto, consulte el nuevo objeto con * requerido, presione OK para finalizar.

Función de consulta avanzada, ingrese el nombre del objeto, consulte el nuevo objeto con * requerido, presione OK para finalizar.

Modificar la información del objeto seleccione una línea para modificarla, eliminar objeto seleccione una línea para operar vinculación del dispositivo vinculación de la cerca haga clic para ver los detalles del usuario

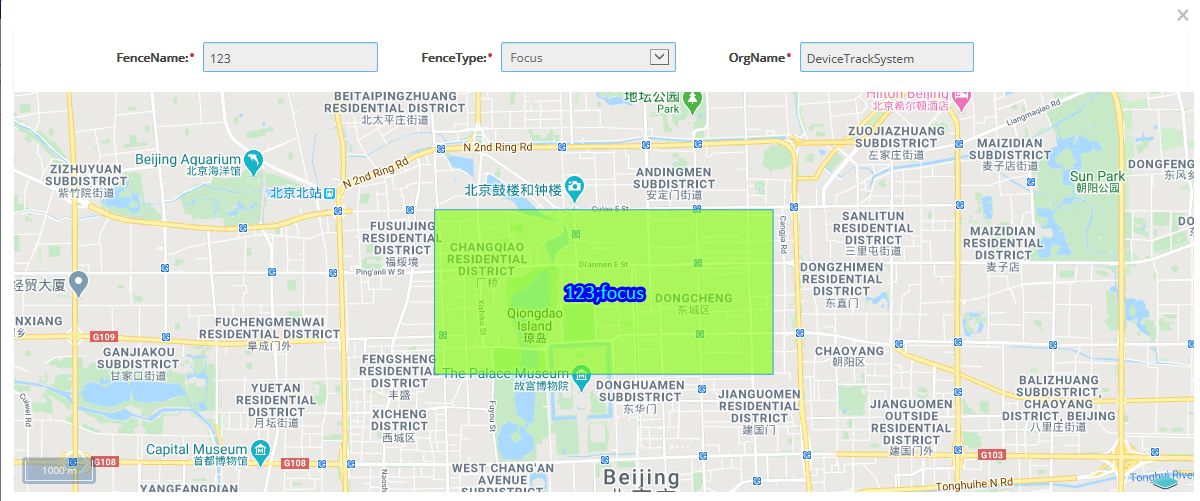

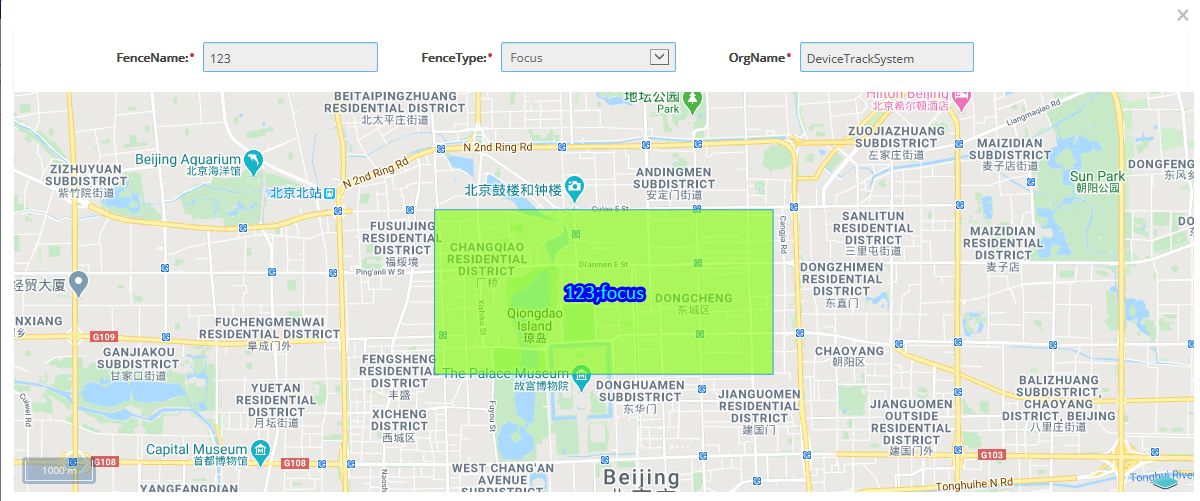

Gestión de la valla

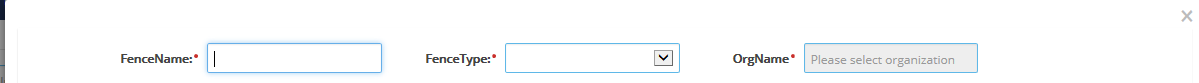

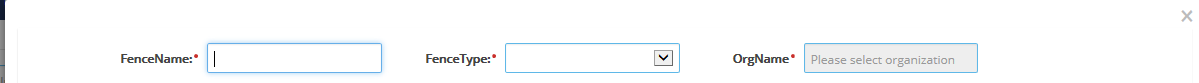

Agregar cerca, haga clic en agregar

Agregar cerca, haga clic en agregar

Introduzca el nombre de la valla y el tipo de valla. Finalmente, seleccione la organización a la que pertenece y elimine la valla.

Consulta avanzada, ingrese el nombre de usuario para realizar la consulta, botón para ver detalles, haga clic para ver los detalles de la cerca

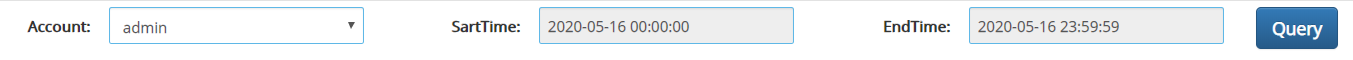

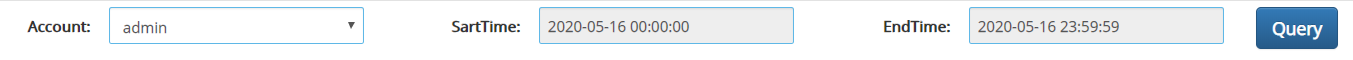

Gestión de registros

Contar los registros de inicio de sesión de los usuarios

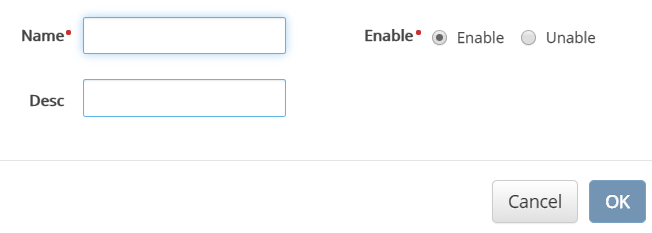

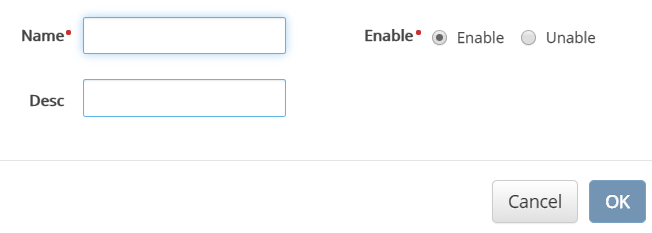

Gestión de derechos

+Agregar

+Agregar

Ingrese a la lista de agregar permisos

Ingrese, agregue el nombre de usuario, presione Aceptar para finalizar, modifique los permisos de los usuarios, elimine los permisos de los usuarios y busque los permisos de los usuarios. Los permisos de los usuarios pueden lograr una eliminación masiva.

Ingrese, agregue el nombre de usuario, presione Aceptar para finalizar, modifique los permisos de los usuarios, elimine los permisos de los usuarios y busque los permisos de los usuarios. Los permisos de los usuarios pueden lograr una eliminación masiva.

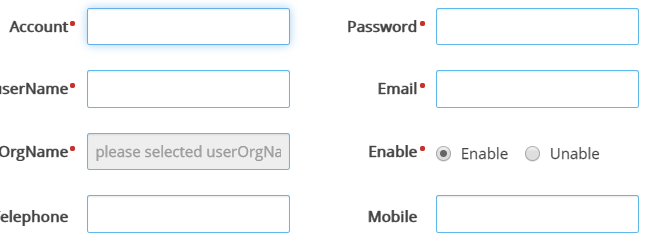

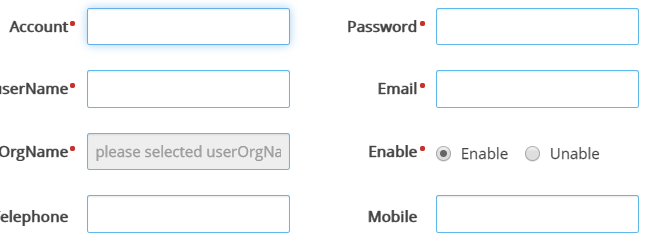

Gestión de usuarios

Agregar usuario con * requerido para completar la tecla ok, modificación de usuario, autorización de usuario, eliminar usuario por lotes.

Y restablecer la contraseña.

La alarma puesta

Para agregar configuraciones de advertencia, haga clic en agregar con * para completar

Para agregar configuraciones de advertencia, haga clic en agregar con * para completar

Modificar configuración de alarma seleccione el nombre y nivel a modificar presione OK para finalizar presione este botón para eliminar.

Modificar configuración de alarma seleccione el nombre y nivel a modificar presione OK para finalizar presione este botón para eliminar.